O Desafio das VPCs com CIDRs Sobrepostos

Em ambientes corporativos, é comum que diferentes equipes criem suas próprias VPCs (Virtual Private Clouds) para projetos específicos. Às vezes, essas VPCs utilizam faixas de IP (CIDRs) que se sobrepõem, como 100.64.0.0/16. Essa sobreposição impede a comunicação direta entre as VPCs usando métodos tradicionais como VPC Peering ou Transit Gateway.

A Solução: Gateway NAT Privado

O NAT Gateway Privado permite que VPCs com CIDRs sobrepostos se comuniquem de forma segura e eficiente. Ele realiza a tradução de endereços de rede (NAT) para o tráfego de saída, atribuindo um IP privado único às instâncias da VPC de origem. Para o tráfego de entrada, um Load Balancer (como o ELB) realiza a tradução de destino.

Exemplo de Implementação

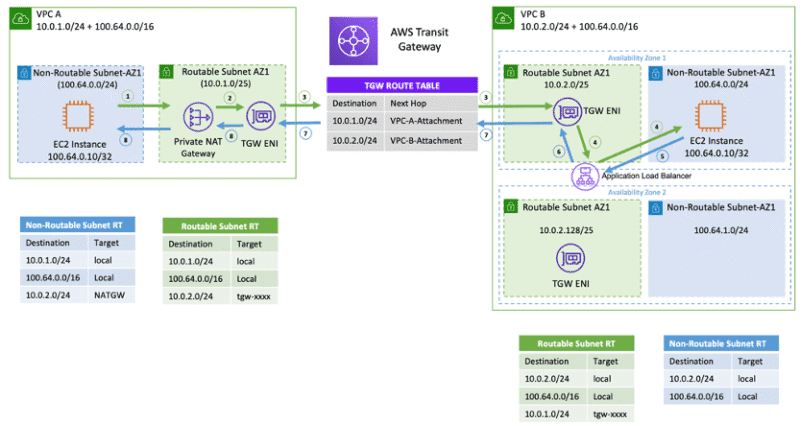

Imagine duas VPCs:

- VPC A: Contém uma sub-rede não roteável com CIDR

100.64.0.0/16e uma sub-rede roteável adicional10.0.1.0/24. - VPC B: Possui uma sub-rede não roteável com CIDR

100.64.0.0/16e uma sub-rede roteável adicional10.0.2.0/24.

Passos para estabelecer a comunicação:

- Na VPC A, implante um Gateway NAT Privado na sub-rede

10.0.1.0/24com o IP10.0.1.125. - Configure o Gateway NAT para traduzir os IPs da sub-rede não roteável (

100.64.0.0/16) para o IP10.0.1.125. - Na VPC B, configure um Load Balancer com o IP

10.0.2.10, direcionando o tráfego para a instância de destino com IP100.64.0.10. - Utilize o Transit Gateway para rotear o tráfego entre as VPCs.

Dessa forma, as instâncias nas VPCs podem se comunicar mesmo com CIDRs sobrepostos.

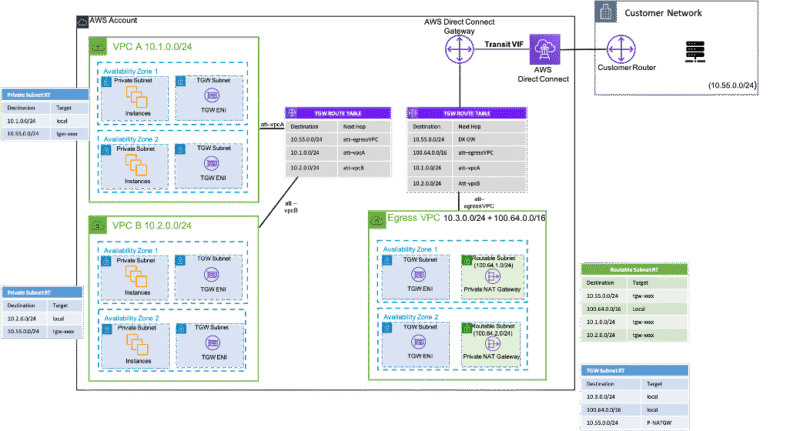

Uso com Redes On-Premises

Em alguns casos, redes locais (on-premises) possuem restrições que permitem comunicação apenas com IPs privados aprovados. O Gateway NAT Privado pode ser configurado para que todo o tráfego de saída da AWS utilize um conjunto específico de IPs privados, facilitando a conformidade com essas restrições.

Comments are closed