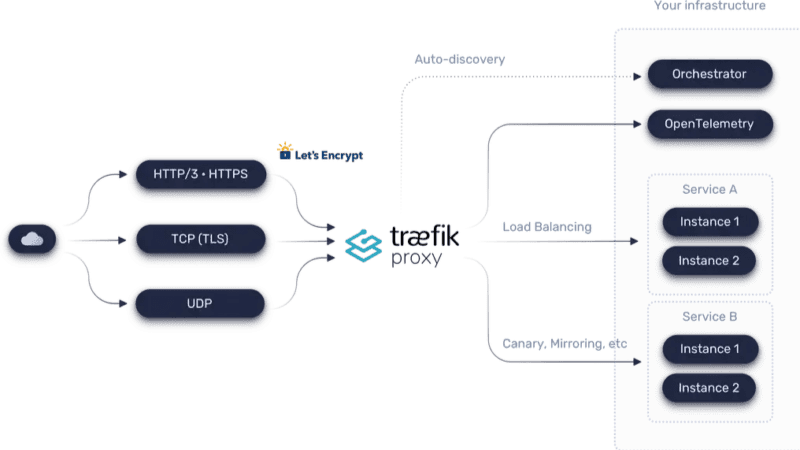

Se você trabalha com containers e busca uma solução eficiente para proxy reverso, balanceamento de carga e certificados SSL automáticos, precisa conhecer o Traefik. Ele simplifica a configuração de tráfego para aplicações em Docker, Kubernetes e Swarm, sendo uma alternativa poderosa ao Nginx e HAProxy para ambientes cloud-native.

Por Que Escolher o Traefik?

✅ Descoberta Automática de Serviços – Nada de editar arquivos de configuração manualmente. O Traefik identifica e roteia seus serviços automaticamente com base em labels e anotações.

✅ SSL Fácil e Automático – Ele se integra nativamente ao Let’s Encrypt, garantindo certificados SSL válidos sem burocracia.

✅ Compatível com Docker e Kubernetes – Basta adicionar algumas labels e ele já entende como rotear o tráfego para seus containers.

✅ Monitoramento e Observabilidade – Com um dashboard intuitivo e integração com Prometheus/Grafana, fica fácil visualizar métricas e acompanhar logs.

✅ Leve e Eficiente – É um proxy reverso moderno, otimizado para alto desempenho, garantindo tráfego fluido e seguro.

🔧 Como começar com o Traefik?

Se você está iniciando com o Traefik, a melhor maneira de configurá-lo é utilizando Docker Compose. Veja um exemplo básico:

version: '3.8'

services:

traefik:

image: traefik:v2.9

command:

- "--api.dashboard=true"

- "--providers.docker=true"

- "--entrypoints.web.address=:80"

ports:

- "80:80"

- "8080:8080" # Dashboard

volumes:

- "/var/run/docker.sock:/var/run/docker.sock"

meu-servico:

image: minha-imagem

labels:

- "traefik.enable=true"

- "traefik.http.routers.meuservico.rule=Host(`meuservico.local`)

- "traefik.http.services.meuservico.loadbalancer.server.port=5000"

Isso significa que o Traefik automaticamente roteará as requisições para meuservico.local, sem precisar editar arquivos de configuração manualmente.

Configuração Avançada: SSL e Cloudflare Strict

Se você precisa garantir conexões seguras via HTTPS e compatibilidade com o modo Strict do Cloudflare, a configuração abaixo é essencial:

docker-compose.yml

version: '3.8'

services:

traefik:

image: traefik:v2.9

command:

- "--api.dashboard=true"

- "--providers.docker=true"

- "--entrypoints.websecure.address=:443"

- "--certificatesresolvers.myresolver.acme.tlschallenge=true"

- "--certificatesresolvers.myresolver.acme.email=seu-email@dominio.com"

- "--certificatesresolvers.myresolver.acme.storage=/letsencrypt/acme.json"

ports:

- "443:443"

volumes:

- "/var/run/docker.sock:/var/run/docker.sock"

- "./letsencrypt:/letsencrypt"

labels:

- "traefik.http.routers.api.rule=Host(`traefik.seudominio.com`)

- "traefik.http.routers.api.service=api@internal"

- "traefik.http.routers.api.middlewares=auth"

- "traefik.http.middlewares.auth.basicauth.users=user:$(htpasswd -nb user senha)"

meu-servico:

image: minha-imagem

labels:

- "traefik.enable=true"

- "traefik.http.routers.meuservico.rule=Host(`meuservico.local`)

- "traefik.http.routers.meuservico.entrypoints=websecure"

- "traefik.http.routers.meuservico.tls.certresolver=myresolver"

- "traefik.http.services.meuservico.loadbalancer.server.port=5000"

Essa configuração garante que todo o tráfego passe pelo Traefik via HTTPS, com certificados SSL gerados automaticamente, além de ser compatível com o Cloudflare Strict Mode.

💡 Dica: Sempre limite o tráfego na porta 443 apenas para os IPs da Cloudflare para aumentar a segurança.

Conclusão

Se você deseja simplificar o gerenciamento de tráfego e segurança em ambientes com containers, o Traefik é uma solução poderosa e flexível.

Já testou essa ferramenta? Deixe um comentário ou entre em contato para compartilharmos experiências!

Comments are closed